位置:首页 > WEB安全

做端点安全产品的企业有哪些

网盾带你了解那些做端点安全产品的企业端点安全就是指端点的安全问题。端点是指可以接收信号的任何设备。在商用电脑管理场景中,端点特指员工日常使用的工作设备,包括台式机、 ...

手机订阅中的木马攻击

账单欺诈(Billing fraud)是攻击者最常见的收入来源之一。目前有一些已知的移动木马专门秘密订阅用户付费服务。他们通常以用户的名义为合法服务付费,而诈骗者则从收费中抽成。 ...

新华三magicR100存在未授权访问

漏洞描述存在/AJAX/ajaxget接口可以非授权访问,通过ajaxmsg搭配功能函数可以调用读取一些敏感信息版本:<=MagicR100V100R005<=MagciR100V200R00漏洞分析与复现一、固件获取和 ...

如何看待欧盟的DNS全球滥用指南

当欧盟在几年前推出《通用数据保护条例》(GDPR)以应用隐私问题时,并未想到GDPR竟然掀起了全球隐私保护运动的浪潮。但在今年初,欧盟发布的《DNS滥用研究》却无人问津。DNS在 ...

企业需要优先修补与勒索软件相关的漏洞

根据漏洞研究和分析机构Cyber Security Works(CSW)公司日前发布的一项威胁研究报告,自从2022年1月发布勒索软件聚焦报告以来,勒索软件漏洞增加了7.6%。在今年第一季度,勒索软件 ...

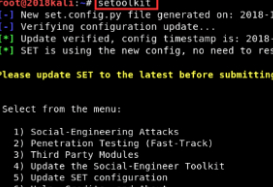

钓鱼网站的利用

一、网络拓扑图

二、实施步骤1.Hacker 克隆钓鱼网站,以 139 邮箱登录网站为例:http://mail.10086.cn,在用户 A 上进行测试目标网站是否克隆成功,查看 hacker 和用户 A 的 IP 配 ...

神兵利器 - presshell

在您的 wordpress 服务器上执行 shell 命令。上传的 shell 可能会在/wp-content/plugins/shell/shell.php安装要安装 shell,我们假设您拥有 Wordpress 的管理权限并且可以安 ...

一个全新的敏感文件发现工具

下载地址:https://github.com/FunnyWolf/Caesar ...

Linux中排除网络故障时,这些Linux命令必须要会!

接口信息当您需要了解有关您登录的设备的网络接口的更多信息时使用接口信息命令。IP 命令查看所有 IP 地址:ip a

可以使用-4或-6选项添加过滤器以仅显示 IPv4 或 IPv6 地址 ...

欧盟《数字服务法》:构建数字服务新框架

2022年4月23日,欧洲议会和欧盟成员国就欧盟委员会于2020年12月提出的《数字服务法》(Digital Services Act,DSA)提案达成政治协议。欧盟机构此后将就技术细节和法案正式文本进 ...

分享 | 几种实战成功过的webshell免杀方式

0x01 php的免杀传统的php免杀不用多说了,无非就是各种变形和外部参数获取,对于一些先进的waf和防火墙来说,不论如何解析最终都会到达命令执行的地方,但是如果语法报错的话,就可能 ...

针对域名历史信誉的潜在滥用

工作来源S&P 2022工作背景域名过期后就可以更改所有权,其历史信誉会转移给域名新所有者。所有依赖域名解析的客户端都容易产生残留信任流量,从 JavaScript 库到系统更新甚至是 ...

黑客使用 5 个 0day 在 Android 设备安装间谍软件

Google 安全团队 Threat Analysis Group (TAG)披露,国家支持的黑客组织使用 5 个 0day 在 Android 设备上安装 Cytrox 公司开发的间谍软件 Predator。攻击来自至少三个不同的 ...

MSF监听之加密流量下的后门上线

0x00写在前面本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!0x01背景描述在攻防对抗过程中的横行渗透,经常需要msf进行攻击操作,如果msf上线shell过程中流 ...

免于起诉?美国司法部给白帽黑客“松绑”

长期以来,对于全球各地从事渗透测试、漏洞挖掘、事件调查、分析和溯源等工作的安全研究人员(白帽黑客)来说,网络安全法规(的模糊地带)都是高悬在头顶的达摩克里斯神剑。根据美国司 ...

电子邮件依然是数据安全最大威胁

根据Ponemon Institute的最新研究报告,在过去12个月中,近60%的企业和机构经历过由于员工在电子邮件中犯下错误导致的数据丢失或泄露。65%的受访IT安全从业人员认为,电子邮件依 ...

山东省工业和信息化厅关于工业领域数据安全 优秀产品(服务)和应用解决方案名单的公示

为做好国家工业领域数据安全管理试点工作,进一步提升重点行业数据安全防护水平,根据工作安排,山东省工业和信息化厅组织开展了2022年度山东省工业领域数据安全优秀产品、服务 ...

加速零信任部署落地 护航数字经济快速发展

文│腾讯安全总经理 王宇随着产业数字化的深化发展,企业 IT 架构从建设到运营发生极大变革,基于传统网络边界的安全防护模式如同堑壕战,仅依赖几条防线已无法阻挡层出不穷的威 ...

还挖不到洞?试试这套挖洞神器!

众所周知,挖洞漏洞并不是一个容易入行并取得成就的领域,顶尖的白帽黑客不仅有沉浸多年的挖洞经验,而且还精通安全技术。现实中,为了鼓励人们发现漏洞,厂商的众测项目目标一般都具 ...

Web3系列研究 | 中国信通院陈文曲:OpenDAO——NFT分布式自治组织

一、目标愿景万维网的发展历程中,产品的控制权由中心化组织掌握。Web是大部分互联网应用的关键系统,但由此发展而来的产品所有权和控制权往往掌握在小部分群体手中。从1969年 ...

Web3系列研究 | 中国信通院朱斯语:CyberConnect——一种把社交数据还给用户的社交图谱协议

一、目标愿景CyberConnect是什么?CyberConnect是世界上第一个去中心化的社交图谱协议,为Web3和元宇宙服务。它的使命是将社交图谱数据的所有权和实用性还给用户,同时为所有的We ...

Web3系列研究 | 中国信通院程彤彤:Swarm——去中心化应用的坚实后盾

一、目标愿景区块链演进受限于存储模式的发展。现阶段,区块链链上存储空间资源稀少,存储成本极高,同时,区块链作为新一代互联网必不可缺的核心技术与新型基础设施,设计一个去中 ...

数据安全治理之道:安全贯穿业务发展

文│北京安华金和科技有限公司解决方案部总监 孟昊龙近年来,数据价值在各行业领域所发挥的作用与日俱增,构建与之相适应的数据安全保障体系显得尤为关键,即系统性降低数据安全 ...

数字适老化及信息无障碍联盟发布《数字技术适老化发展报告(2022年)》

全球人口老龄化的趋势日益严重,对各国的经济、社会发展带来严峻挑战,积极应对老龄化影响、促进经济社会协调发展已成为全球共识。特别是在信息社会飞速发展的背景下,老年人由于 ...

基于电力行业信息安全基线的量化管理系统研究与应用

随着信息化建设与业务不断发展,网络规模日益扩大,其生产、业务支撑系统的网络结构也变得越来越复杂,各类 IT 设备种类和数量不断增加,重要应用和服务器的数量及种类日益增多,安全 ...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把... 网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...