位置:首页 > WEB安全

北京健康宝被网络攻击背后的数据分析

摘要北京健康宝在4月28日遭遇DDoS攻击,各保障团队快速响应、通力合作,将攻击影响快速消弭。如同战场,一次攻击被消除,但只要黑恶势力还在,下一次攻击可能已经在路上。为此,我们有 ...

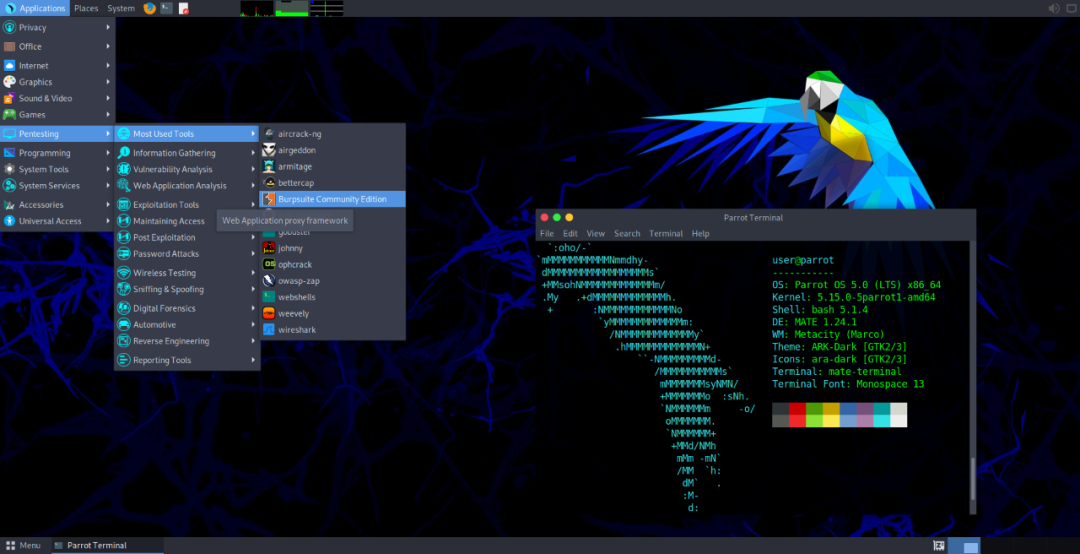

Parrot Security红队渗透工具包!

随着我国对网络安全的重视,HVV涉及单位不断扩大,越来越多的单位都加入到HVV行动中,网络安全对抗演练越来越贴近实际情况,各单位对待网络安全需求也从被动构建,升级为业务保障刚需 ...

Google Play封了俄区 更新App都不行了

随着俄乌冲突的不断持续,以美在内的国家对俄实施经济制裁,微软、谷歌、CD Projekt Red、Snapchat、Visa、万事达卡和 PayPal 等多家公司已经关闭了他们在俄罗斯的许多服务,使整 ...

47名新冠确诊病例学生信息遭泄露,检察机关斩断买卖“利益链”!

不久前,网上突然流传出一份名为“某某路某班人员信息表(家长一起转运)”的文档,文档中泄露了某学校一个班级包括新冠肺炎确诊病例在内的47名学生的姓名、身份证号、家庭住址、 ...

元宇宙时代的恐怖主义风险及应对

元宇宙是互联网可能达到的一种“终极形态”,但是由于法律的滞后性、网络环境的虚拟性、社会伦理与现实社会的冲突性等问题,可能使恐怖主义加大对元宇宙的利用,与元宇宙结合。元 ...

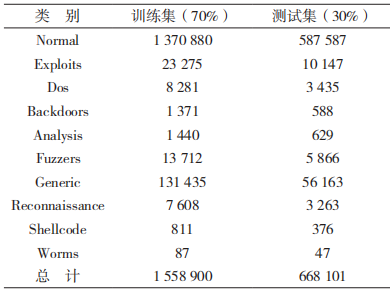

基于 CNN 与 WRGRU 的网络入侵检测模型

摘 要:针对当前的入侵检测方法普遍存在准确率与泛化性较低的问题,提出了一种基于卷积神经网络(Convolutional Neural Network,CNN)和权重缩减门控循环单元(Weight Reduction Gated ...

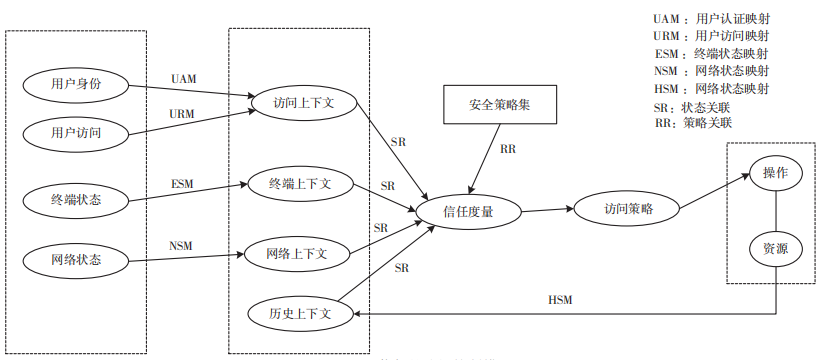

基于动态信任的接入管控体系构建

摘 要:近年来,伴随着企业的数字化转型快速落地,内部数据泄露和受高级可持续威胁攻击(Advanced Persistent Threat,APT)的风险不断升级,传统的接入管控模式暴露出一系列问题。针对广 ...

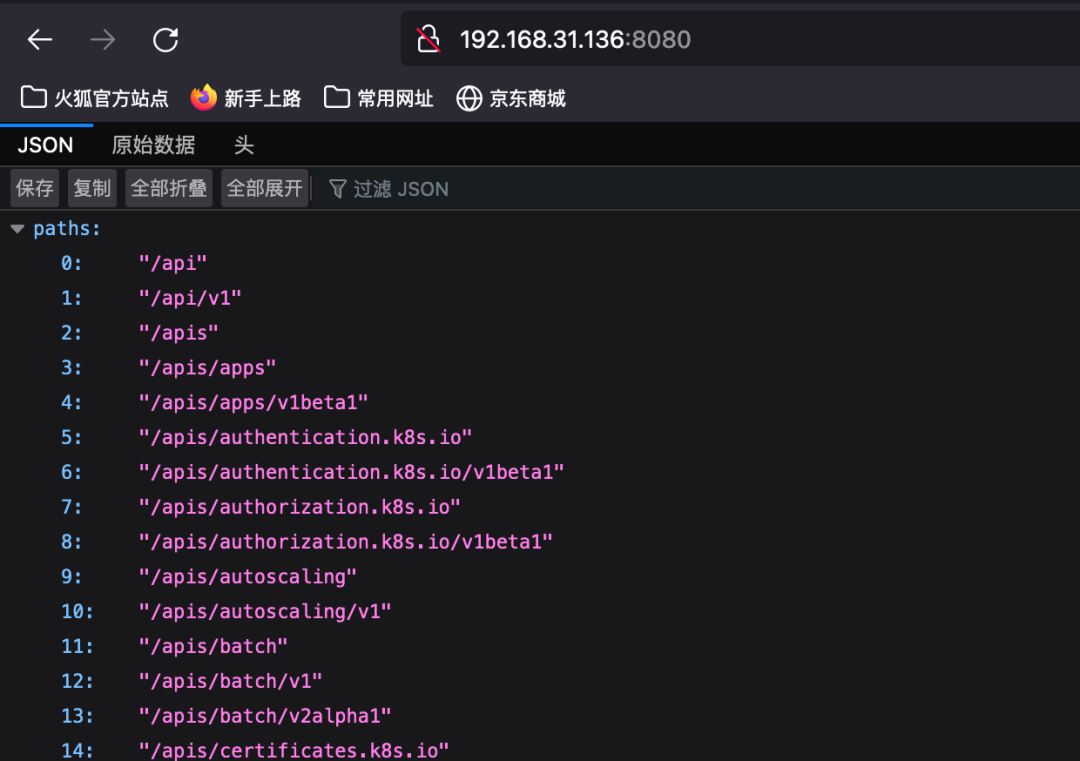

浅析K8S各种未授权攻击方法

一、前言这篇文章可能出现一些图文截图颜色或者命令端口不一样的情况,原因是因为这篇文章是我重复尝试过好多次才写的,所以比如正常应该是访问6443,但是截图中是显示大端口比如 ...

CVE-2022-1388 F5 BIG-IP iControl REST 处理进程分析与认证绕过漏洞复现

漏洞信息F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。2022年5月4日,F5官方发布安全通告,修复了一个存在于BIG-IP iCon ...

细节已公开 | F5 BIG-IP iControl REST身份验证绕过漏洞

0x01漏洞状态漏洞细节漏洞POC漏洞EXP在野利用已公开已公开已公开存在0x02漏洞描述F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应 ...

CTF 中 glibc堆利用及 IO_FILE 总结

前言本文主要着眼于glibc下的一些漏洞及利用技巧和IO调用链,由浅入深,分为 “基础堆利用漏洞及基本IO攻击” 与 “高版本glibc下的利用” 两部分来进行讲解,前者主要包括了一些 ...

谷歌开始禁止俄罗斯订阅、更新付费应用程序

上周四,为制裁俄罗斯,谷歌宣布禁止俄罗斯用户和开发人员从Google Play商店下载、更新付费应用程序。“作为我们合规工作的一部分,Google Play从2022年5月5日开始禁止俄罗斯下载 ...

psexec.py规避杀软

前言在内网渗透中,当获取到一个账号密码后,经常会使用impacket套件中的psexec.py进行远程连接并执行命令,但是因为用的人多了,杀软也对psexec.py特征进行了拦截,也就导致了如果使 ...

中国信通院李立等:5G+智慧城市专利态势研究

0 引言5G已成为建设新型智慧城市必备的移动通信技术,在智慧城市领域发挥重大作用。本文对我国5G与智慧城市产业的融合发展现状进行了分析,从申请趋势、地域分布、技术领域等维 ...

Kubernetes基础环境搭建

STATEMENT声明由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文章的修 ...

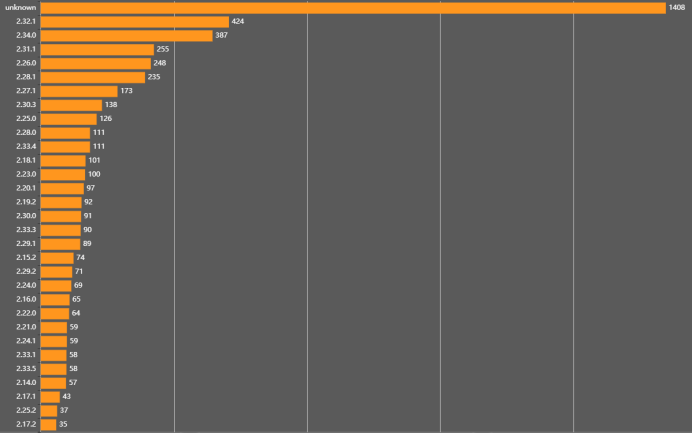

云原生服务风险测绘分析(四):Prometheus

一、概述 Prometheus是一套开源的监控、告警、时间序列数据库的组合工具。与Kubernetes由Google内部Borg系统演变而来相似,Prometheus由Google内部的Borgmon[6]监控系统演变 ...

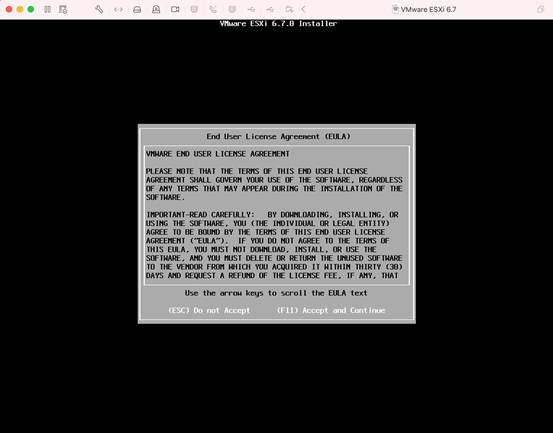

ESXI环境搭建和配置

ESXI环境搭建和配置01ESXI环境搭建这里以安装ESXI 6.7为例,链接: https://pan.baidu.com/s/1TD9zJRSEWW6T0ve5M5UsTA提取码: pixg 。下载后的文件名为:VMware-ESXI 6.7.0-VMvi ...

算网融合标准工作组启动“边缘计算+”标准体系研制工作

作为行业数字转型的核心能力底座,边缘计算获得业界的广泛关注。为满足行业应用在高效算力、海量接入、智能分析、安全防护等方面的需求,边缘计算技术与5G、大数据、人工智能、 ...

开启分布式算力新时代,2022云边协同大会正式起航

我国“十四五”规划中明确提出要“协同发展云服务与边缘计算服务”,国务院《“十四五”数字经济发展规划》同时指出要“加强面向特定场景的边缘计算能力”。我国云计算进入惠 ...

Colonial Pipeline勒索软件攻击一周年:安全团队的5个教训

Colonial Pipeline勒索软件攻击过去一年,该事件是近年来影响最大的网络攻击案例之一,名为DarkSide的威胁行为者使用一个被泄露的VPN口令来访问美国最大的管道运营商的内部系统 ...

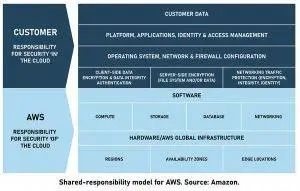

重新思考公共云时代的网络防御策略

疫情的蔓延使得人们的生活向网络公共云服务迁移,这就包括亚马逊网络服务、谷歌计算平台和微软Azure的应用。但是这一进程并不算完全顺利:大规模迁移带来了一系列复杂的安全挑 ...

关键基础设施安全资讯周报20220509期

目录 技术标准规范左晓栋:对重要数据识别问题应更多强调国家安全属性拜登政府网信政策走向分析 行业发展动态美FDA医疗设备网络安全指南的实施将最大限度地降低医疗机构的网 ...

Forrester 云安全调查:云身份管理能力认可度不足3成

随着企业组织不断扩大对云计算的使用,其所面临的云安全威胁也更加严峻,同时随着云服务不断升级,虚拟身份的出现,云上权限管理难度也成指数级增长。企业该如何应对不断增长的云计 ...

5 种降低 OT 网络勒索软件风险的方法

在过去几个月中,至少有 3 起针对工业利益相关者的高影响勒索软件攻击。尽管这些攻击似乎都没有直接影响 OT 环境,但它们对 OT 系统产生了重大影响,导致灾难性停机。勒索软 ...

使用unicorn engin还原Armariris字符串混淆

git clone git@github.com:gossip-sjtu/Armariris.git编译cd Armariris

mkdir build

cd build

cmake ../ -DCMAKE_BUILD_TYPE=Release -DLLVM_TARGETS_TO_BUILD="ARM;X86;AA ...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把... 网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...