位置:首页 > WEB安全

盘点一下在渗透测试中可能用到的网络搜索引擎

1. 前言渗透的本质是信息收集,这里整理了一些渗透搜索引擎,帮你提高信息收集的效率,找到互联网背后的脆弱面,以下例举的搜索引擎排名不分先后。2. 国内2.1 fofa官网:https://fofa ...

向日葵远程控制回应服务器崩溃|男子非法入侵电商平台篡改数据……

1向日葵远程控制回应服务器崩溃 向日葵远程控制回应服务器崩溃:大量用户涌入导致,已在紧急恢复 据IT之家 消息,今日上午,多位网友反馈称,向日葵远程控制应用崩溃,无法登录。 ...

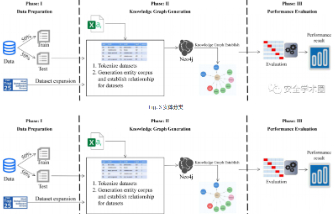

领域知识驱动的缺陷报告预测

安全缺陷报告(Security Bug Report, SBR)预测是消除软件产品安全风险的一项举措。本文的目标是在软件安全领域专业知识的帮助下提高SBR预测的有效性。图1是本文所提SBR预测模型 ...

研究显示大多数萨尔瓦多人已经抛弃了国家官方比特币钱包

总部位于马萨诸塞州剑桥市的非营利组织进行了这项研究。它调查了城市和农村地区的1800个家庭。Chivo可能取得意想不到的小成功的地方是在为无银行账户的人提供银行服务方面 ...

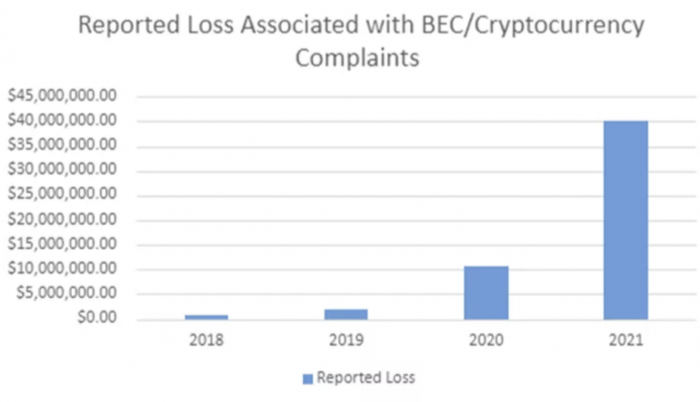

FBI警告外界小心BEC诈骗 五年来已盗取430亿美元资金

BEC攻击通常针对执行合法资金转移请求的企业或个人。它们涉及通过社会工程、网络钓鱼或网络入侵破坏高级管理人员或供应商的官方电子邮件账户。一旦犯罪分子获得访问权,他们 ...

涉嫌利用网络从事危害国家安全活动 马某某详细信息披露

记者向有关部门了解到,马某某,男,1985年出生于浙江温州,现任某科技有限公司研发部经理。长期以来,其在网上接受境外反华敌对势力“洗脑”,将境外活跃敌对分子视为“人生导师”,在其 ...

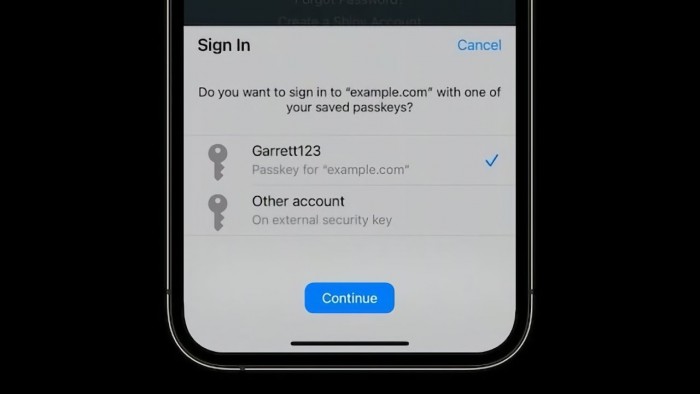

苹果、Google、微软联合FIDO宣布对无密码未来的承诺

在一份FIDO、苹果、Google和微软的联合声明中,该联盟旨在让网站和应用程序提供安全和简单的登录,而无需使用密码。苹果公司平台产品营销高级总监库特-奈特在声明中说:"正如我们 ...

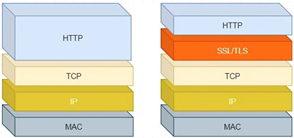

一文读懂https中密钥交换协议的原理及流程

一、引言http与https区别:HTTP 由于是明文传输,所以在安全性上存在以下三个风险:窃听风险,因为明文传输,可以直接抓包获取传输的数据,就会导致信息的泄漏。篡改风险,比如强制入垃圾 ...

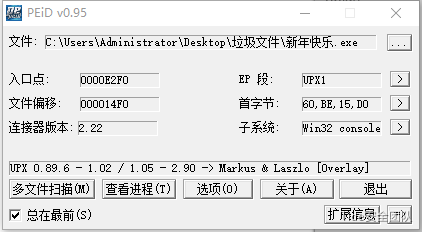

通过手动给upx去壳简单了解逆向

前言这几天我想学习一点逆向的知识,但苦于入门较难,教学视频废话太多,也不想看,就去刷ctf题,不会的就看wp,不得不说ctf真的是居家旅行,杀人灭口必备良药啊。这不,在做逆向题的时候就 ...

AWS多个Log4Shell热补丁可导致容器逃逸和权限提升

随着Log4Shell漏洞威胁愈演愈烈,为了帮助用户应对该问题,AWS发布了三个热补丁解决方案以监测存在漏洞的Java应用程序和容器,并在运行中安装补丁。每个解决方案适用于不同的环境 ...

13款Linux比较实用的工具

本文介绍几款Linux比较实用的工具,希望有所帮助。1、查看进程占用带宽情况-NethogsNethogs 是一个终端下的网络流量监控工具可以直观的显示每个进程占用的带宽。2、硬盘读取 ...

免杀技术有一套(免杀方法大集结)(Anti-AntiVirus)

00. 概述什么是免杀?来自百科的注解:免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字翻译为“反-反病毒”,翻译为“反杀毒技术” ...

B 站高可用架构实践

负载均衡BFE 就是指边缘节点,BFE 选择下游 IDC 的逻辑权衡:离 BFE 节点比较近的基于带宽的调度策略某个 IDC 的流量已经过载,选择另外一个 IDC当流量走到某个 IDC 时,这个流量应 ...

严重 | F5 BIG-IP iControl REST身份验证绕过漏洞

0x01漏洞状态漏洞细节漏洞POC漏洞EXP在野利用否未知未知在野0x02漏洞描述F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平 ...

基于LLVM编译器的IDA自动结构体分析插件

这篇文章旨在介绍一款对基于LLVM的retdec开源反编译器工具进行二次开发的IDA自动结构体识别插件实现原理分析。笔者在一款基于LLVM编译器架构的retdec开源反编译器工具的基 ...

印度政府要求在六小时内报告网络安全事件

据4月28日印度新闻信息局发布的公告,印度政府最近颁布了一项新的法令,要求各机构必须在六小时内向CERT-IN(印度计算机应急响应团队)报告网络安全事件。“任何服务提供商、中介机 ...

以科普促发展,工业互联网科学普及技术讲座在线上召开

2022年4月29日下午,由工业互联网产业联盟(简称“联盟/AII”)联合中国信息通信研究院(以下简称“中国信通院”)、中国通信学会工业互联网委员会、中国互联网协会工业互联网工作委 ...

等保和密评之间的关系

前言 点击下方 "深圳市网络与信息安全行业协会"公众号关注, 设为星标。后台回复【技术】,申请加入网络安全行业技术交流群。 “没有网络安全就没有国家安全,没有信息化就没有 ...

rengine更新至1.1,居然增加了自定义的工具

推荐一款自动向hackerone发送漏洞报告的扫描器 各位还在用吗,今天发现更新了更新了全新的UI全新的运行界面,可以根据目标运行子扫描已经whois查询已经我看起来最好的自定义其 ...

【安全头条】新的大黄蜂恶意软件在网络攻击中取代了 Conti 的BazarLoader

1、新的大黄蜂恶意软件在网络攻击中取代了Conti的BazarLoader新发现的名为Bumblebee的恶意软件加载程序可能是the Conti syndicate的最新开发,旨在取代用于交付勒索软件有效 ...

新手向——IO_file全流程浅析

前言在当前CTF比赛中,“伪造IO_FILE”是pwn题里一种常见的利用方式,并且有时难度还不小。它的起源来自于Hitcon CTF 2016的house of orange,历经两年,这种类型题目不断改善,越改 ...

信息犯罪与电子取证:信息犯罪特征

1. 犯罪时间的模糊性在信息社会中,信息是通过计算机网络系统进行快速传播的。信息的产生、传递、接收均在极短时间内完成。传统社会中需要长时间的信息传送,现在只要几秒便可 ...

警惕!北京健康宝多次遭境外网络攻击,网络安全应对刻不容缓

4月28日,北京市第318场新冠病毒肺炎疫情防控工作新闻发布会召开。北京青年报记者在会上获悉,北京市委宣传部对外新闻处副处长隗斌表示,4月28日,北京健康宝使用高峰期遭受网络攻 ...

什么是攻击取证与溯源分析工程师

什么是攻击取证与溯源分析工程师攻击取证与溯源分析工程师是网络安全大方向下网络安全应急与防御岗的一个细分岗位。1、攻击取证与溯源分析工程师需要具备哪些综合能力?具备 ...

什么是渗透测试工程师

什么是渗透测试工程师渗透测试工程师是网络安全大方向下网络安全应急与防御岗的一个细分岗位。什么是渗透测试渗透测试,是为了证明网络防御按照预期计划正常运行而提供的一种 ...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把... 网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...