位置:首页 > WEB安全

2022 年 3 月头号恶意软件:网络钓鱼帮助 Emotet 占据榜首

Check Point Research 指出,Emotet 仍然是最猖獗的恶意软件,Agent Tesla 在多起恶意垃圾邮件攻击活动后从第四位升至第二位2022 年 4 月, 全球领先网络安全解决方案提供商Chec ...

美国政府发布警告:高级黑客已严重威胁关键基础设施

近日,美国政府发布警告称,黑客已经可以控制一系列帮助发电站和工厂运转的设备,有可能破坏关键基础设施。 美国网络安全和基础设施安全局(CISA)与美国能源部(DOE)、国家安全局(NSA)和 ...

高危 | Apache Superset SQL注入漏洞

0x01漏洞状态漏洞细节漏洞POC漏洞EXP在野利用否未知未知未知0x02漏洞描述Apache Superset 是一个数据可视化和数据探索平台。 2022年4月13日,Apache发布安全公告,修复了一个Ap ...

黑客如何利用 Windows 任务调度程序植入持久性的后门

微软 Detection and Response Team (DART) 和 Threat Intelligence Center(MTIC) 的研究人员披露了黑客组织 Hafnium 如何利用 Windows 任务调度程序植入持久性后门的方法。 ...

如何建立强大的事件响应流程

在构建事件响应流程时,很容易被各种事件所淹没。因此少即是多:首先关注建立可以随着时间的推移而发展的坚实基础。以下是构成强大事件响应流程的关键三件事,建议企业了解这些并 ...

FBI重金采购社交媒体开源情报,支持监控中文微博

美国联邦调查局花费2700万美元(约1.7亿元)采购Babel X社交媒体监控服务,创下美国政府(民事部门)采购开源情报的最高金额纪录;FBI的标书显示,采购软件应支持监控推特、脸书、微博等1 ...

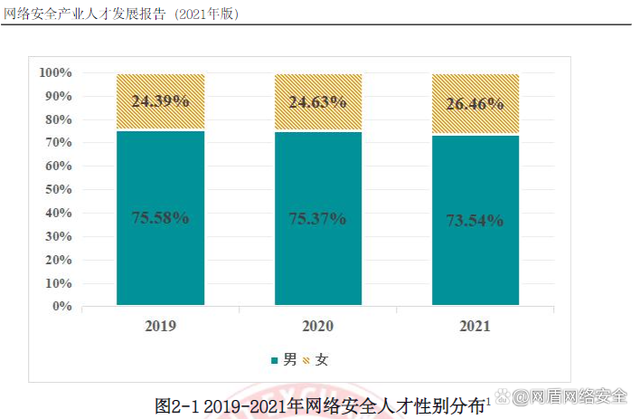

入门网络安全工程师要学什么

根据最新版网络安全产业人才发展报告发布的信息得到的结论:1、疫情常态化后,国内经济回温,网络安全人才需求增长,2021年上半年需求就较去年增长39.87%,平均薪酬较往年提高4.85%。 ...

信息收集常用的工具

信息收集一、对象二、网站操作类型识别方式三、网站指纹识别工具四、目录扫描/敏感文件扫描五、IP查询六、端口扫描七、whois查询八、子域名查询九、空间搜索引擎十、常见端 ...

什么是防火墙,防火墙有哪些功能

网络安全领域是安全行业最基本的领域,研究的技术范畴主要围绕防火墙/NGFW/UTM、网闸技术、入侵检测/防御、VPN网关(IPsec/SSL)、抗DDOS、上网行为管理、负载均衡/应用交付、流 ...

信息科技风险提示管理

信息科技风险提示是通过借助前期信息科技风险检查、审计发现、监管机构信息通报等渠道获取风险指标,评估当前信息科技管理和技术控制的合规性、充分性和有效性,以及存在的信息 ...

重塑安全架构,看SSLo如何编排流量并保障业务不中断

很多业务在运行过程中会碰到这样的矛盾:为保证数据和网络安全,进入数据中心的流量均需受到安全设备的层层防护;同时,业务要保证7*24小时不中断,突发状况下也需确保“业务先行”。 ...

匿名者黑客组织入侵俄罗斯文化部并泄露446GB数据

近期,黑客组织Anonymous入侵了俄罗斯文化部,并通过DDoSecrets平台泄露了来源于文化部的446 GB数据,之后DDoSecrets平台公布了整个俄罗斯政府泄露的超过700GB的数据,其中就有超过 ...

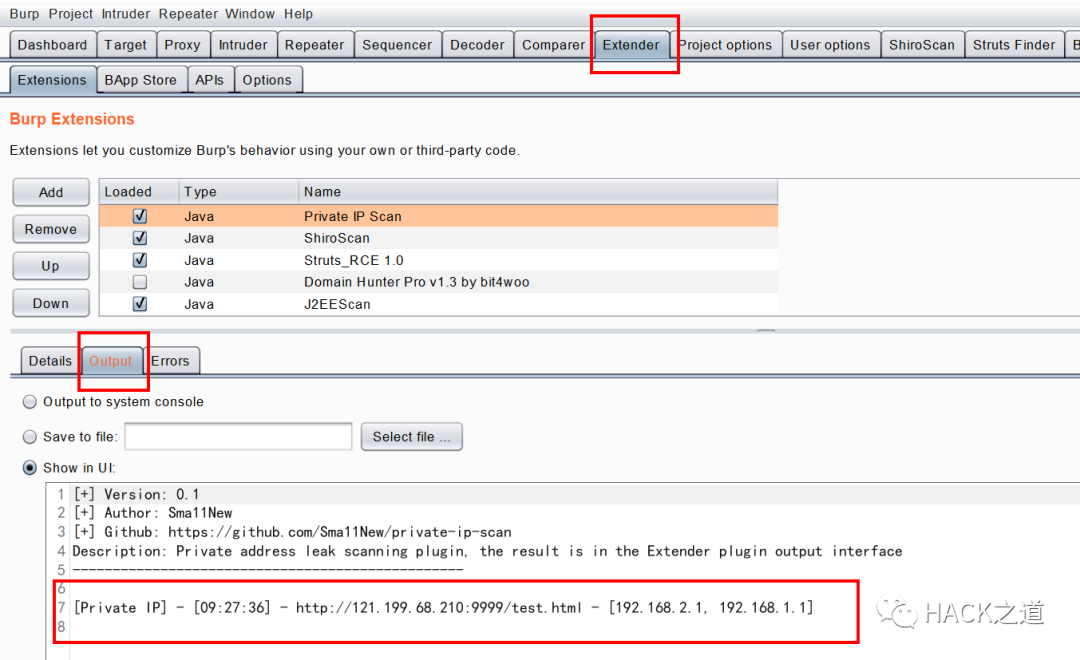

一款用于扫描内网地址泄露的BurpSuite插件

BurpSuite内网地址泄露扫描插件,对所有经过BurpSuite的HTTP数据进行扫描,包括Repeater等,发现泄露的内网地址。结果输出在Extender里插件的Output输出框,对url做了唯一性验证,保 ...

国家安全机关公布一起为境外刺探、非法提供高铁数据的重要案件

央广网北京4月15日消息(记者侯艳)4月15日是全民国家安全教育日。数字经济已经成为国际竞争的制高点,数据领域面临的国家安全风险日益突出,尤其是国家基础信息、国家核心数据日 ...

焦点访谈:失算的数据买卖 首例涉案数据被鉴定为情报案件

4月15日是全民国家安全教育日。数字经济已经成为国际竞争的制高点,数据领域面临的国家安全风险日益突出,尤其是国家基础信息、国家核心数据日益成为境外情报窃密的重要目标。 ...

美国加密货币专家因协助朝鲜规避美国制裁而获刑五年

4月12日,美国司法部发稿宣布判处美国加密货币专家Virgil Griffith 63个月监禁,因他承认曾协助朝鲜民主主义人民共和国就如何规避制裁提供有关技术信息。美国《国际紧急经济权 ...

macOS常见病毒传播流程及代表性病毒分析

相信在多数用户的印象里,macOS系统几乎不会受到病毒的影响。一方面,由于Windows市场占有率大,吸引了绝大部分的黑客和病毒攻击,从而显得针对macOS系统的攻击较少;另一方面,得益于 ...

新型数据中心研讨会暨《数据中心白皮书(2022年)》发布会即将召开

在工业和信息化部信息通信发展司指导下,中国信息通信研究院将于2022年4月20日下午召开“新型数据中心研讨会暨《数据中心白皮书(2022年)》发布会”。本次会议由新型数据中心推 ...

Detectionlab安装及使用

STATEMENT声明由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,雷神众测及文章作者不为此承担任何责任。雷神众测拥有对此文章的修 ...

《专有云产业发展白皮书》编写工作正式启动

2021年上半年,国家发布了《“十四五”规划和2035年远景目标纲要》,其中第五篇标题为“加快数字化发展 建设数字中国”。在政策的推动下,企事业单位加快上云步伐,推进实现数字化 ...

国家网信办曝光一批电信网络诈骗典型案例

为贯彻落实习近平总书记关于打击治理电信网络诈骗犯罪工作的重要指示精神,切实保障人民群众财产安全,国家网信办会同公安部等有关部门,深入整治电信网络新型违法犯罪,建设国家 ...

“沙虫”对乌克兰发动第三次停电攻击

本周三据Wired报道,乌克兰计算机应急响应小组(CERT-UA)和斯洛伐克网络安全公司ESET发布公告称:俄罗斯军事情报机构GRU(74455部队)旗下的沙虫(Sandworm)黑客组织针对乌克兰的高压变 ...

如何实现更有效的特权访问管理(PAM)

特权账号的滥用,可能会使基础设施即服务(IaaS)等系统面临更大的风险。特权访问管理(Privileged Access Management,简称“PAM”)可以对特权账号的访问行为进行统一的管理审计,由此 ...

【技术分享】从Mimikatz 解读windows 下的协议

一、了解Mimikatz大家使用这个工具最多的就是提取密码,可能对其中涉及到的windows协议不了解,mimikatz项目的介绍当中:mimikatz is a tool I’ve made to learn C and make som ...

CobaltStrike Charset Improvement

CobaltStrike Charset ImprovementPosted on March 16, 2022 by AgeloVito@深蓝攻防实验室0x01 场景概述 在使用CobaltStrike的过程中,经常会配合一些第三方工具,比如一些 ...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把... 网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...