位置:首页 > WEB安全

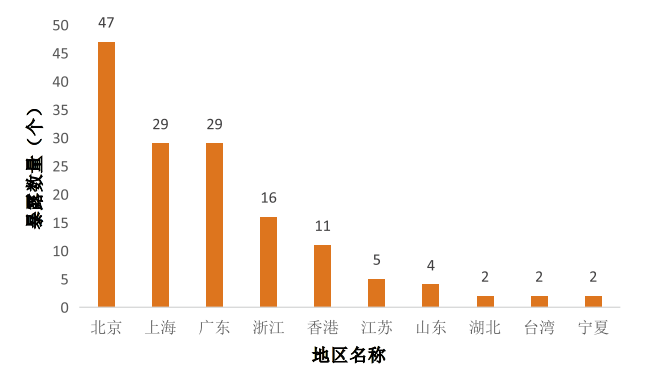

国内77%的 Kubernetes资产受到已知漏洞影响

近年来,云原生的概念越来越多地出现在人们的视野中,可以说云原生是云计算时代的下半场,云原生的出现是云计算不断与具体业务场景融合,与开发运营一体化碰撞的结果。谈到云原生,不 ...

非可信环境下的云端数据加密与授权方案

随着物联网、5G 网络、元宇宙等概念的提出与广泛应用,网络用户产生的数据量也越来越多。如图 1 所示为云存储基本框架,用户在面对与日俱增的数据、自身资源限制、数据使用与共 ...

工信部治理部分APP强制要求下载等问题

近期,国家计算机病毒应急处理中心通过互联网监测发现15款移动APP及1款SDK(第三方软件开发工具包)存在隐私不合规行为,违反《网络安全法》《个人信息保护法》相关规定,涉嫌超范围 ...

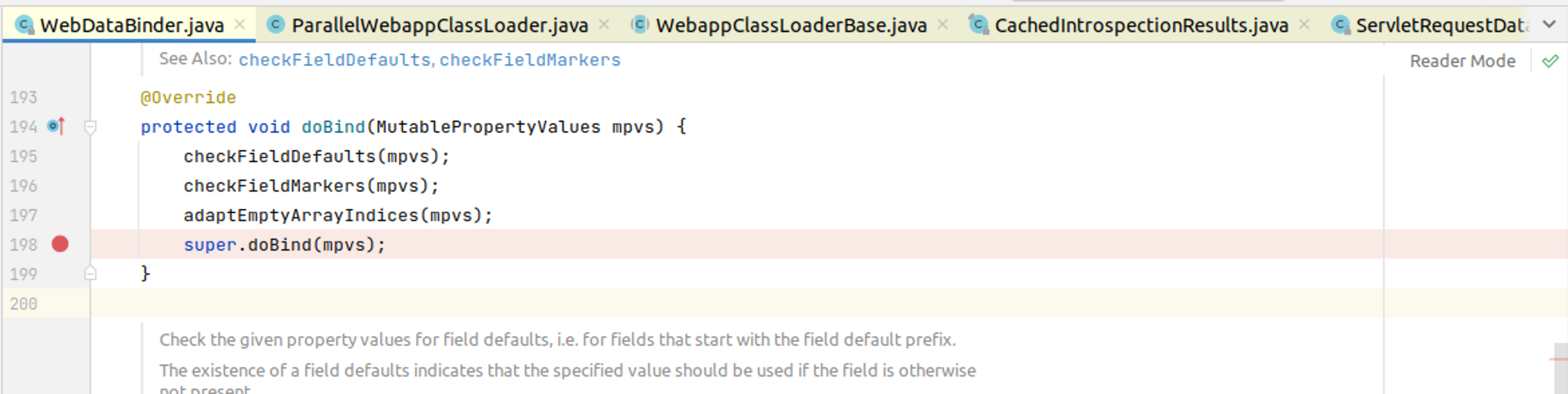

【干货】Spring远程命令执行漏洞(CVE-2022-22965)原理分析和思考

前言上周网上爆出Spring框架存在RCE漏洞,野外流传了一小段时间后,Spring官方在3月31日正式发布了漏洞信息,漏洞编号为CVE-2022-22965。本文章对该漏洞进行了复现和分析,希望能够 ...

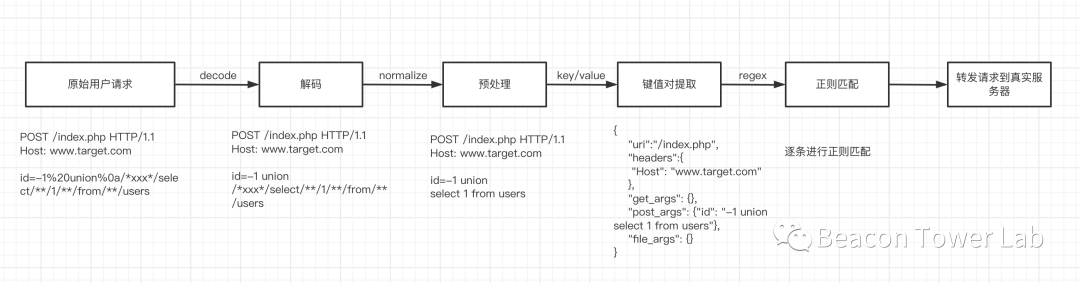

编码导致的WAF安全性研究

概述WAF全称为Web Application Firewall,是目前最流行的Web防护程序。经常做渗透的人员对WAF一定不会陌生,绕过WAF的方法一直都是渗透中基础而重要的一项能力。传统的WAF一般 ...

Block披露其影响820万客户的数据泄露事件

美国数字支付与金融服务公司Block(前称Square,以其磁条卡读卡器Square Reader而闻名)于4月4日公开了其一起数据泄露事件,确认一名前员工在离职后下载了其子公司Cash App Investi ...

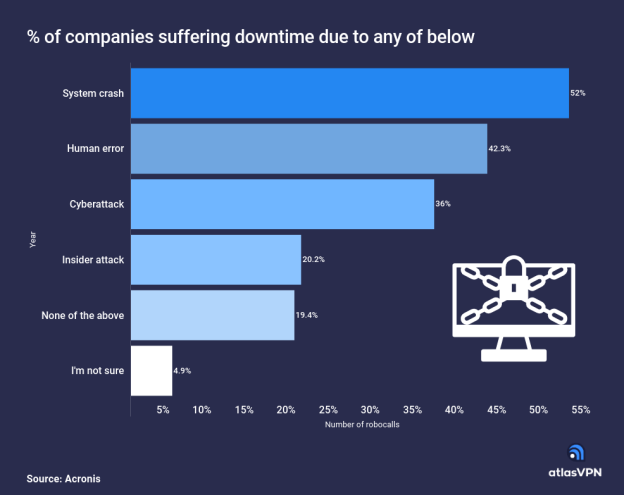

全球76%的公司在过去一年中曾遭遇因技术问题导致的业务中断

系统崩溃被认为是公司停机的首要原因,52%的人不得不处理这个问题。42.3%的IT经理认为人为错误是导致公司停机的原因。网络攻击,它们是36%的IT经理的公司停机原因,而内部攻击占 ...

主攻关键基础设施的十大黑客组织

电力、石油和天然气以及大量人们日常生活所依赖的关键基础设施所面临的威胁正与日俱增,因为越来越多的黑客组织已经瞄准了关键基础设施的工业控制系统(ICS)和运营技术(OT)网 ...

《党委(党组)网络安全工作责任制实施办法》(全文)

党委(党组)网络安全工作责任制实施办法(2017年8月15日中共中央批准2017年8月15日中共中央办公厅发布)第一条 为了进一步加强网络安全工作,明确和落实党委(党组)领导班子、领导干 ...

零售商The Works在遭遇网络攻击后被迫关闭商店

据报道,英国领先的商业街零售商The Works在遭受网络攻击后被迫关闭了部分门店,并暂停了其部分业务,对于该事件,The Works作出了回应,在调查期间,作为预防措施,它已禁用包括电子邮件 ...

【安全头条】Cash App 向 820 万美国客户通报了数据泄露情况

1、Cash App 向 820 万美国客户通报了数据泄露情况在一名前雇员访问其账户信息后,现金应用程序将向820万美国现有和以前的客户通知数据泄露。布洛克说,这些报告包括了现金应用 ...

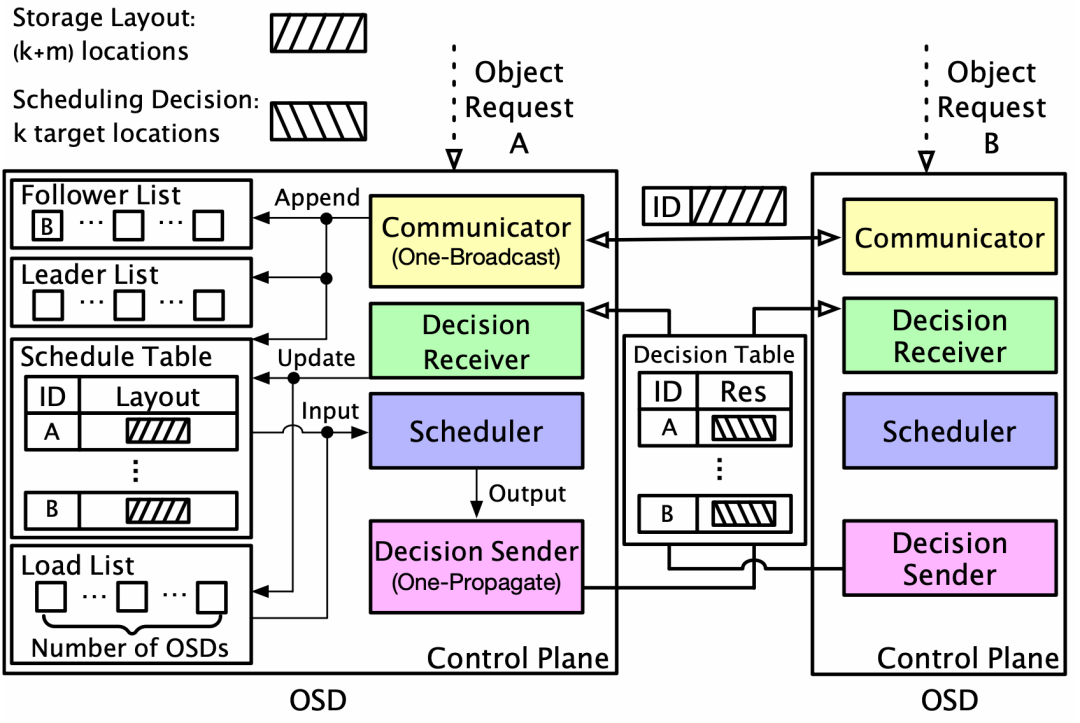

IEEE TPDS22:基于对象级协调的分布式I/O干扰排除系统

I/O干扰是造成分布式文件系统I/O性能下降的主要因素之一。纵观文件系统的架构,I/O干扰可以发生在应用层、中间件层、以及服务端等多个层级,最终表现为对底层存储设备的资源竞 ...

【技术分享】结合实例浅析壳编写的流程与难点

前言前段时间自己学习了一下壳的编写,发现网上相关资料不是非常全,而且讲解顺序不太对胃口。因此参考了《黑客免杀攻防》中的代码对DLL型壳编写的结构进行了一次归纳整理,并附 ...

防守反制--爆破CS Teamserver 密码

0x00:简介#Cobalt strike(下面简称 CS)#众所周知,CS是一个以MSF为基础的GUI框架式“多人运动”渗透测试工具,集成了端口转发、服务扫描、自动化溢出,多模式端口监听,exe、power ...

反序列化JNDI分析

JNDIJava Naming and Directory Interface,Java命名和目录接口,通过调用JNDI的API应用程序可以定位资源和其他程序对象,现在JNDI能访问的服务有:JDBC、LDAP、RMI、DNS、NIS、CO ...

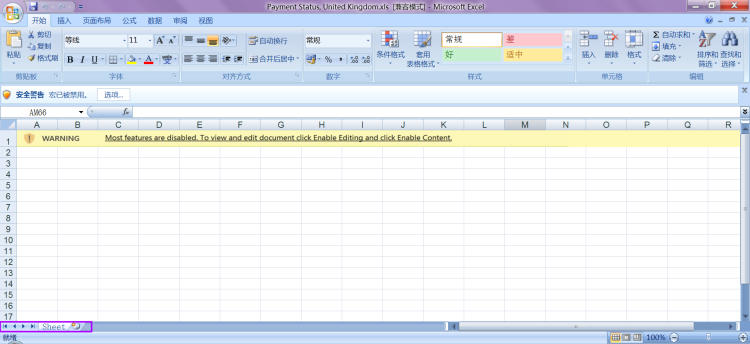

杰哥教你用Python对Emotet投递的恶意Excel表格提取IoCs

背景介绍工作遇到多个经过同样方式混淆并隐藏的宏代码文档,利用Excel表格特性,将数据分离在不同的单元格中,再使用Office自带的函数对单元格的数值进行提取后组合成代码字符串 ...

某厂2016实习招聘安全技术试题答案及解析

* 本文原创作者:ymmy0x00 前言鉴于曾经做过某厂招聘-安全技术笔试题目,故留此一记,以作怀念。此外,网上也有公布的相关的答案,但是其中有些题目稍有错误或者解释不全,当然我也有可 ...

瑞数信息:关于下一代WAF,用户最需关注的六大要点

瑞数下一代WAF – WAAP平台,三大引擎协同工作,在提供传统WAF能力的同时,轻松应对Bots攻击、0day攻击、应用DDoS攻击和API安全防护。据Gartner预测,到2023年,30%以上的面向公众的W ...

美国制裁全球最大暗网俄罗斯Hydra Market

当地时间4月5日,美国司法部(DOJ)关闭了全球最大的暗网市场之一Hydra Market 。同时,美国司法部也与德国警方合作,没收了Hydra的服务器和价值2500万美元的比特币。 Hydra是一个在 ...

如何让经营场所摄像头闭紧侵权之眼

日前,浙江杭州两名女子在足浴店做完精油开背后发现,房间里的摄像头竟然正对着按摩床。对此,店家称是派出所的要求,派出所回应称,在公共场所安装摄像头属于治安防范措施,但从未强制 ...

Wyze摄像头曝出大漏洞,近三年时间才修复

近日,某畅销的摄像头品牌Wyze Cam被曝存在三个严重的安全漏洞,黑客利用这些漏洞可以执行任意代码,完全控制摄像头,并且访问设备中的视频资源。更糟糕的是,这些漏洞是在三年前被发 ...

同态签名的妙用:云数据完整性审计技术(一)

随着数据规模增长,越来越多的用户选择将他们的文件外包存储在第三方的云服务器上。然而,数据的外包会带来一系列的安全问题,例如云服务器的硬件故障、黑客入侵篡改等会导致用户 ...

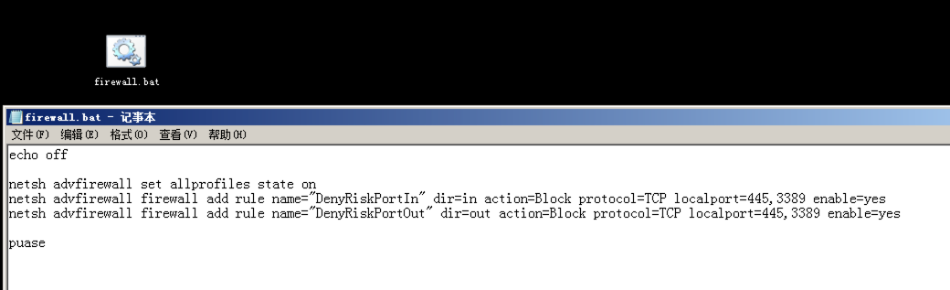

一次勒索病毒应急响应复盘

用户可能会问的问题感染勒索病毒的用户最关注的往往就两点,我的业务什么时候能恢复上线,我的数据还能不能找回来?1、我要尽快恢复业务,大领一直在问什么时候可以恢复?【最关注】 ...

学习PWN一个月后能做什么?

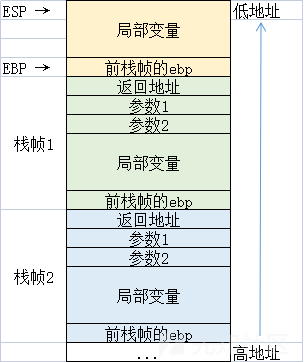

本文为笔者初学pwn的知识梳理,如有错误之处,敬请斧正。栈溢出漏洞原理栈是一种后进先出的数据结构。在调用函数的时候,都会伴随着函数栈帧的开辟和还原(也称平栈)。栈结构示意图 ...

网络安全工程师如何快速入门?哪里能学到网络安全硬核知识?

网络安全前景怎么样,盾叔讲过很多次了,有不少同学专门私信盾叔,希望盾叔讲一讲网络安全工程师如何快速入门?哪里能学到网络安全硬核知识?今天盾叔就替还迷茫不知的同学解惑。网络 ...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把...

小白学网安防秃指南:前辈的血泪换来的5大教训

家人们,咱就是说,学网络安全这条路,很多人真是踩了无数坑,浪费了很多时间才摸到点门道。

今天就把... 网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...