位置:首页 > WEB安全

最高检:2021年检察机关全链条惩治电信网络诈骗犯罪,共起诉4万人

当前,电信网络诈骗犯罪呈多发态势,与之关联的网络黑产犯罪滋生蔓延,严重破坏网络空间环境,影响社会和谐稳定,人民群众反映强烈。检察机关全面贯彻习近平法治思想,坚持打、防、管、 ...

产业观察:万亿市场正在形成!资本视角下的全球网络安全行业

· 网络安全正在成为数字经济时代的必须品,万亿市场容量可预期。全球网络安全行业正在从量变走向质变,行业结构不断改善,软件化和服务化趋势进一步强化。同时,在数字经济、国际 ...

工信部召开会议 要求规范APP推荐下载行为 改善网页浏览服务体验

近日,有网友和媒体反映部分网站在用户浏览页面信息时,强制要求下载APP问题,工业和信息化部信息通信管理局高度重视,立即组织核查,日前召开行政指导会,督促相关互联网企业进行整改 ...

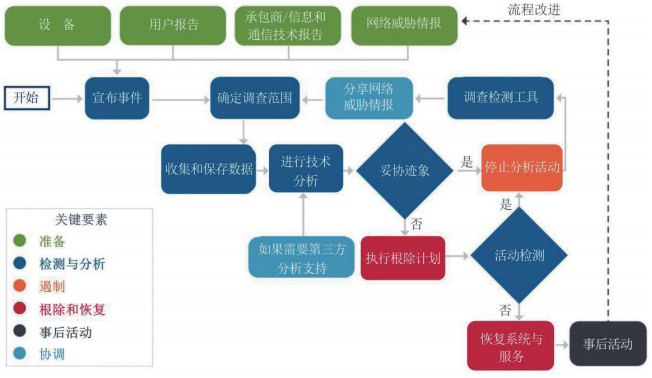

美国《网络安全事件与漏洞响应指南》解读

摘 要:为有效应对日益加剧的网络安全威胁,落实美国拜登政府“关于加强国家网络安全”行政令要求,美国国土安全部网络安全与基础设施安全局于 2021 年 11 月发布《网络安全事件 ...

《互联网弹窗信息推送服务管理规定(征求意见稿)》公开征求意见

关于《互联网弹窗信息推送服务管理规定(征求意见稿)》公开征求意见的通知为了进一步规范互联网弹窗信息推送服务管理,保障公民、法人和其他组织的合法权益,弘扬社会主义核心价值 ...

首个隐私计算一体机国际标准成功立项

全球最大的非营利性专业技术学会“电气和电子工程师协会-标准化协会”(IEEE-SA)近日全票通过了《隐私计算一体机技术要求》(P3156)立项,并且在IEEE-SA成立了隐私计算一体机工 ...

国家技术战略制定、实施、监控评估(一)

执行摘要美国正在探索新的竞争模式,这种竞争模式不仅注重传统的军事力量措施,还注重技术创新以及技术创新对综合国力的贡献。技术和创新是美国军事、政治和经济实力的关键推动 ...

Google Play 官方市场发现窃取敏感数据的远程访问木马

去年五月曝光的一种恶意应用被发现重新进入了 Google Play 官方应用市场。被称为 TeaBot 和 Anatsa 的恶意应用是一种远程访问木马,允许攻击者远程浏览被感染设备的屏幕,与设 ...

乌克兰公布勒索软件Conti源代码

昨日,勒索软件Conti遭遇毁灭性打击,乌克兰安全研究人员公布了其软件源代码和内部通讯内容。Conti是近年来最为活跃和危险的勒索软件团伙之一。该组织采用勒索软件即服务(RaaS) ...

生物免疫模型是网络安全的终极出路?

近年来,网络安全领域的发展可谓日新月异,却也更痛苦不堪。黑客和攻击技术比以往更狡猾,越来越多的组织遭遇泄密和故障事件。据了解,全球网络犯罪案值已达到1万亿美元,仅在过去两 ...

微软:乌克兰遭遇的网络攻击“不太明显”

近日,微软总裁兼副主席布拉德史密斯在微软官方博客中发布了题为《数字技术与乌克兰战争》的文章,指出乌克兰战争期间针对乌克兰的网络攻击“不太明显”,没有使用类似NotPetya ...

iPhone真的不会感染病毒吗?

一直以来,iPhone最大的卖点之一是它不会受到病毒感染的困扰。虽然研究表明iPhone要比Android操作系统更安全,但其不会感染病毒的认知已被现实摧毁。因为,已经有真实的案例证明, ...

渗透测试报告自动生成工具

背景在安服仔的日子里,发现其他人输出的渗透测试报告结果不规范,主要在报告质量、内容、字体、及修复方案中存在诸多问题,而且大部分安服仔需要对每次的项目结果进行统计整理,方 ...

内网渗透测试:DCSync 攻击技术的利用

DCSync 是什么在域环境中,不同域控制器(DC)之间,每 15 分钟都会有一次域数据的同步。当一个域控制器(DC 1)想从其他域控制器(DC 2)获取数据时,DC 1 会向 DC 2 发起一个 GetNCChanges ...

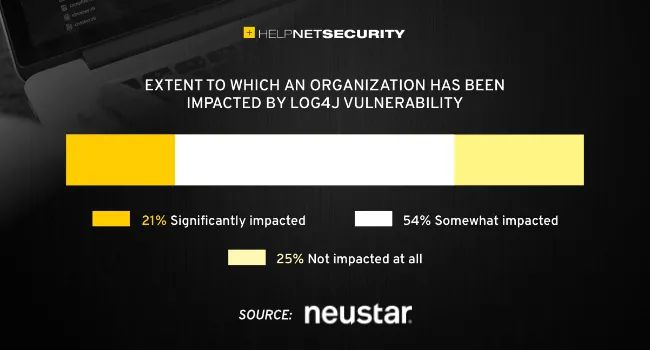

未能修补Log4j或将被采取法律行动

此前,在Log4j Java 日志记录包中发现的漏洞已经让全世界的安全专业人员感到头疼,在 2022年1月进行的最新Neustar国际安全委员会 (NISC) 调查中,多达75%的报告受到 Log4j 的影响 ...

以俄罗斯为主题的凭据收集主要针对Microsoft 帐户

来自俄罗斯的警告微软用户“异常登录活动”的恶意电子邮件正在寻求利用乌克兰危机。 虽然人们对俄乌冲突引发全球范围内影响深远的网络战大火的担忧比比皆是,但在危机中,小骗 ...

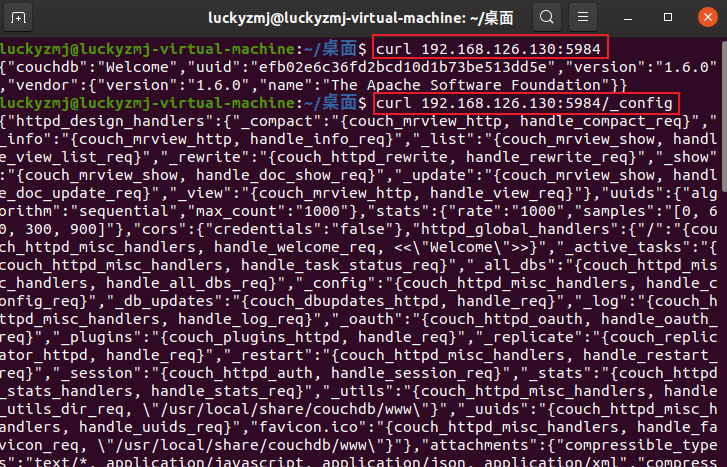

二十八种未授权访问漏洞合集

这篇文章主要收集一些常见的未授权访问漏洞。未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页面存在缺陷导致其他用户可以直接访问从而引发重要权限可被操作 ...

低版本向日葵RCE/LPE漏洞复现

0x01 前言2022年2月14日@孙德胜师傅在他团队公众号发布了一篇"向日葵远程命令执行漏洞复现"的文章,但只有一张复现的动态图,没有具体细节。隔天@Sp4ce师傅就对这个漏洞进行了 ...

网络工程师必懂的无线网络(WiFi)基础知识

前言WLAN网络通过无线信号(高频电磁波)传输数据,随传输距离的增加无线信号强度会越来越弱,且相邻的无线信号之间会存在重叠干扰的问题,都会降低无线网络信号质量甚至导致无线网络 ...

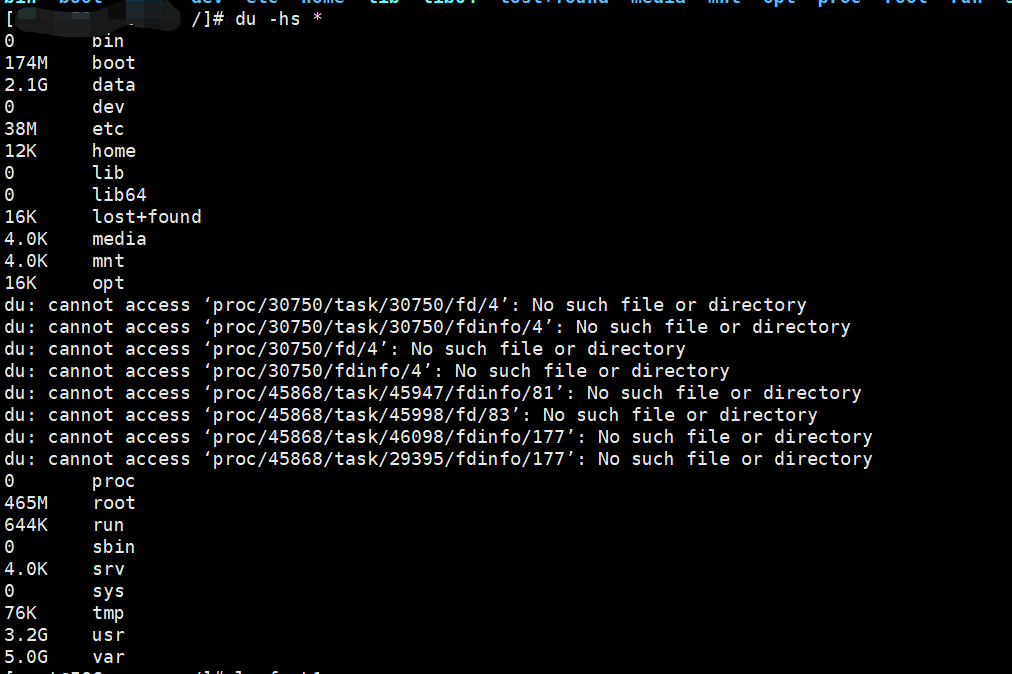

如何找到占用空间大的目录或文件?

在服务器运维过程中,我们时常会遇到这样的情况,收到服务器磁盘空间告警登录服务器,通过df -Hl查看和告警信息一致,接着我们就是要找到导致磁盘空间满的目录或文件如何找到占用空 ...

参与乌克兰难民援助工作的欧洲政府官员成为网络钓鱼活动的目标

据该公司的研究人员称,攻击者正在使用可能被盗的乌克兰武装部队成员的电子邮件账户,针对管理逃离该国的难民的后勤工作的官员。这些电子邮件带有一个恶意的宏附件,试图将危险的 ...

派拓网络推出自主安全平台Cortex XSIAM

当今网络安全面临的一个主要挑战是无法运用大规模数据进行防御。为应对这一挑战,全球网络安全企业Palo Alto Networks(派拓网络)日前宣布推出AI驱动型平台Cortex XSIAM。该平台 ...

国家互联网信息办公室关于《互联网弹窗信息推送服务管理规定(征求意见稿)》公开征求意见的通知

为了进一步规范互联网弹窗信息推送服务管理,保障公民、法人和其他组织的合法权益,弘扬社会主义核心价值观,营造清朗网络空间,根据《中华人民共和国网络安全法》《中华人民共和国 ...

神兵利器 | 网络安全单兵工具

项目地址https://github.com/yaklang/yakit

1. YAK语言简介YAK是国际上首个致力于网络安全底层能力融合的垂直开发语言,提供了非常强大的安全能力。Yak是绝大部分 “数据描述 ...

提升网络与设备安全的新方向:群体智能

蜜蜂、蚂蚁以及其他昆虫寻找食物以及保护自己领地产生的行动轨迹,包含了复杂的P2P交流,却没有中心化的指令或者控制。昆虫会用许多从声音到化学物质的不同交流方式,从而将消息 ...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告... 网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑...

网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑... 618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...

618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...