位置:首页 > WEB安全

嵌入式 RE 介绍之通过 UBOOT 破解 UART (下)

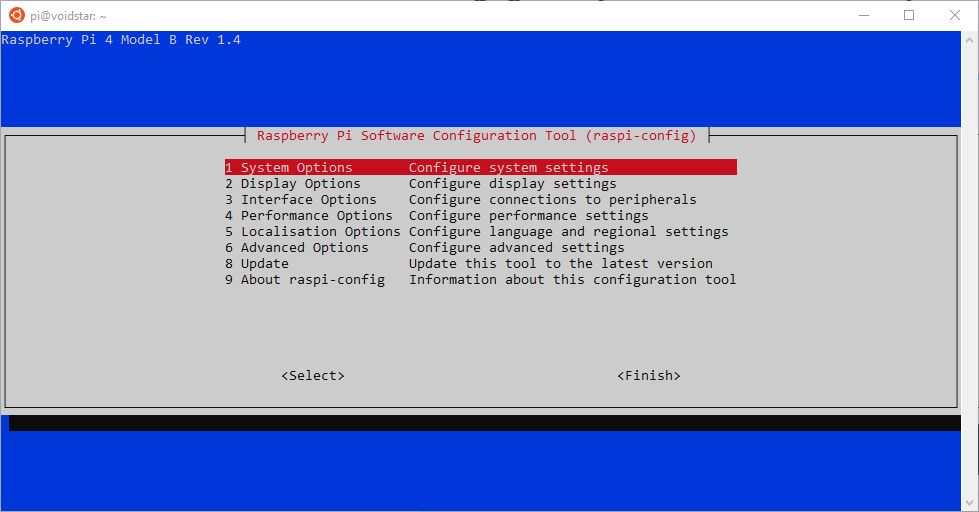

使用Raspi配置 raspi-config是一个用户空间工具,它允许我们配置树莓派的各个方面,其中之一是启用各种外部接口。我们将使用raspi-config来启用UART接口,首先启动工具,如下所示:s ...

乌克兰军方和银行遭到 DDoS 攻击

乌克兰国防部和银行网站周二遭到 DDoS 攻击,导致这些网站和服务无法访问。乌克兰军方的 Facebook 账号表示正致力于恢复网站服务。乌克兰最大的商业银行 PrivatBank 因 DDoS ...

美国网络安全和基础设施安全局就15个被黑客积极利用的漏洞发出警告

根据行业媒体的报道,美国网络安全和基础设施安全局(CISA)日前在其漏洞目录中添加了15个漏洞列表,这些漏洞正在被黑客积极利用。有些漏洞可以追溯到2014年,有两个漏洞在过去两年 ...

《网络安全审查办法》今起施行

由国家网信办、国家发展改革委等13部门修订的《网络安全审查办法》,今天(15日)起开始施行。全国信息安全标准化技术委员会委员 李雪莹:修订后的《办法》不仅增加了网络平台运营 ...

2022年关于网络安全和身份验证的发展趋势

在按需经济中,很多用户希望能够与他们的服务提供商互动(无论是流媒体服务、在线零售商还是银行),并且只需点击键盘和鼠标就可以轻松完成。而新冠疫情带来的远程工作加速了这种 ...

可合理否认存在的秘密数据库

无论设备多安全,用户总是其中最薄弱的一环。在实际中攻击者可简单通过口头威胁或法庭传票要求用户交出秘密。绝大多数安全方案都设计强调数据的保密性,而不是让用户可以否认设 ...

恶意软件开发者主动公开Maze/Egregor/Sekhmet解密密钥

0 中关村在线消息,近日恶意软件开发者在BleepingComputer论坛上发帖,公开了Maze 、Egregor和Sekhmet勒索软件操作的主解密密钥。经安全公司Emsisoft确认这些解密密钥是合法的, ...

渗透实例之XPath注入攻击

概述XPath注入攻击是指利用XPath解析器的松散输入和容错特性,能够在URL、表单或其它信息上附带恶意的XPath 查询代码,以获得权限信息的访问权并更改这些信息。XPath注入攻击是 ...

勒索软件攻击致Swissport航班延误

2月4日,瑞士航空服务提供商Swissport(瑞士国际空港服务有限公司)在推特上公布攻击细节,揭示其IT基础设施遭遇勒索软件攻击,致使航空服务中断。关于SwissportSwissport总部位于苏 ...

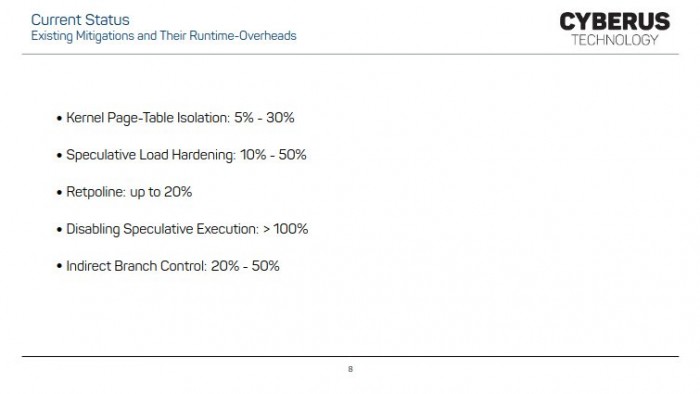

研究人员谈论潜在的没有性能成本的CPU安全漏洞缓解措施

Cyberus科技公司的Sebastian Eydam在2022年FOSDEM会议上发言,谈到有可能在几乎没有性能成本的情况下缓解像Spectre和Meltdown这样的处理器漏洞。然而,目前这种方式处于安全研 ...

McAfee的漏洞允许攻击者获取Windows系统权限

McAfee目前已经修补了其McAfee产品组件中的两个高危漏洞,攻击者可以利用这些漏洞提升权限,甚至可以提升到SYSTEM权限。根据McAfee的公告,这些漏洞存在于McAfee Agent 5.7.5之前 ...

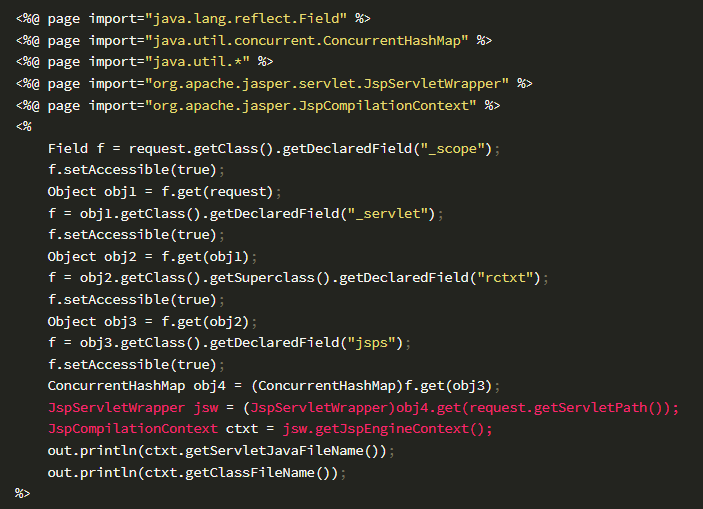

【技术原创】Java利用技巧——通过反射实现webshell编译文件的自删除

0x00 前言 我们知道,当我们访问jsp文件时,Java环境会先将jsp文件转换成.class字节码文件,再由Java虚拟机进行加载,这导致了Java服务器上会生成对应名称的.class字节码文件。对 ...

企业应该实施的5种数据安全策略

随着近年来网络攻击变得更加肆无忌惮,企业采用一些预防措施阻止数据泄露比以往任何时候都更加重要。人们在去年目睹了一些可怕的数据泄露事件。最糟糕的一次事件是黑客侵入了 ...

北欧两项:动态防御

北欧两项 北欧两项,由跳台滑雪和越野滑雪两个比赛项目组成,是最古老也是难度最大的雪上项目之一,自1924年首届法国夏蒙尼冬季奥运会中被入了正式比赛,延续至今。2022北京冬奥会 ...

如何分析HTTP请求以降低HTTP走私攻击(HTTP数据接收不同步攻击)的风险

写在前面的话HTTP/1.1自1991年至2014年,已经走过了一段很长的发展历程:HTTP/0.9– 1991HTTP/1.0– 1996HTTP/1.1RFC 2068– 1997RFC 2616- 1999RFC 7230- 2014这也就意味着,互 ...

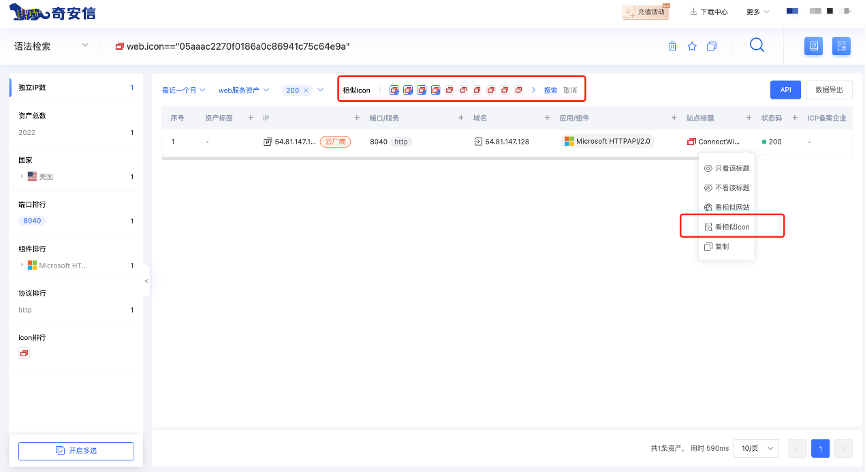

利用卷积神经网络与向量搜索引擎在web资产中推荐相似icon

工具:奇安信网络空间测绘——鹰图平台(简称HUNTER)地址:https://hunter.qianxin.com目录0x01背景介绍...................................................................... ...

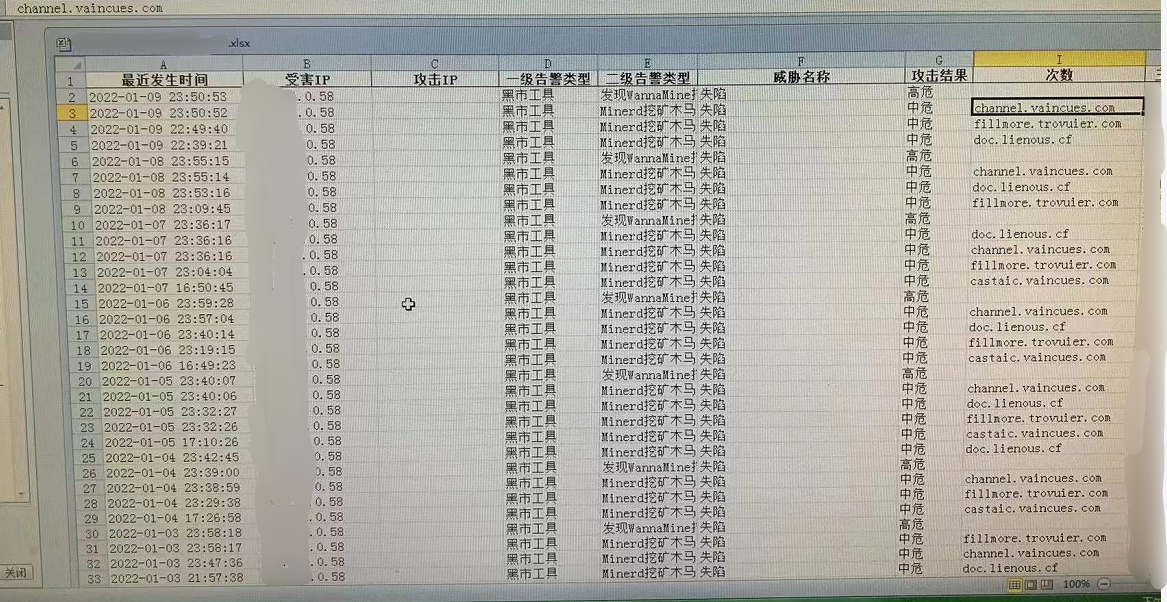

记一次挖矿病毒的应急响应

前言人往往就是这个样子,一个人的时候是一种样子,好多人聚在一起的时候就会完全变成另外一种样子。-------《白鹿原》陈忠实start某单位接到上级单位通报存在挖矿病毒,通报的地 ...

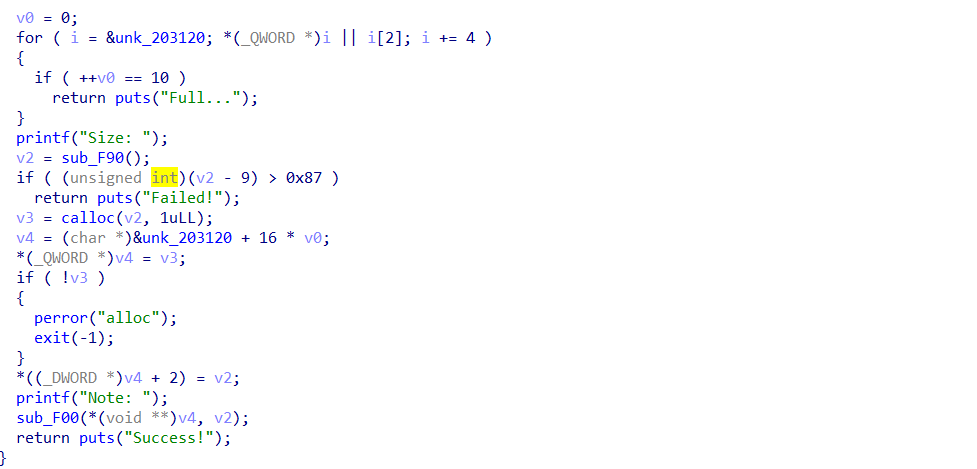

浅谈musl堆利用技巧(DEBUG篇)

前言最近比赛出的musl题型的越来越多,不得不学习一波musl的堆利用来应对今后的比赛。这里要讲的是musl1.22版本的利用,因为网上可以找到很多审计源码的文章,所以这篇文章是通过 ...

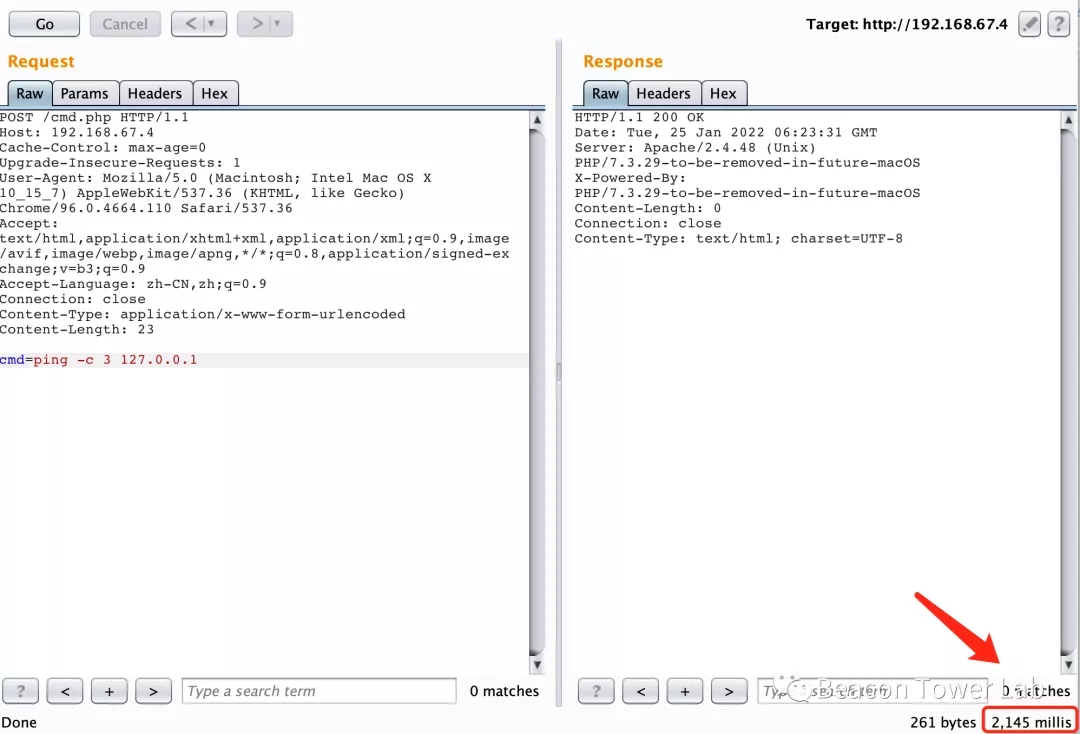

无回显条件下的命令执行判断和利用方式研究

一、引言在渗透测试、漏洞挖掘或安全研究的过程中,我们会遇到很多无回显的命令执行点。面对这些无回显的命令执行点,我们很难获取命令执行结果,甚至无法判断命令是否执行成功。 ...

网上的“考勤打卡神器”,其实是黑灰产作弊工具

梁女士是一家保险公司的代理人,平时不需要坐班,原本只需要完成每月保费额度即能够领取到月工资。9月份,公司突然通知,自10月起,公司会核对员工出勤率,并将其率纳入薪酬考核。如果 ...

黑客盗窃加密货币使用了哪些“手段”?

2017年比特币进入公共领域的爆炸式增长证明了这种难以捉摸的数字货币的潜在价值。任何有价值的东西都会在某个时候进入网络犯罪分子的视野。随着加密货币价值的增加,盗窃它的 ...

FinalSite遭受勒索软件攻击,数千个学校网站无法访问

据BleepingComputer网站报道,知名学校网站服务供应商FinalSite 在本周遭受勒索软件攻击,导致全球数千所学校无法访问自家网站。FinalSite 是一家软件即服务 (SaaS) 提供商,为 K ...

谈谈车载蓝牙网络安全技术

1. 蓝牙发展历史 肇始于1994爱立信公司的技术方案,当发明者希望为设备间通讯创造一组同一规则(标准化协议),以此进行低功耗、低成本无线通信连接。当1998年5月,爱立信、诺基亚、 ...

DNS重绑定攻击研究

前言DNS重绑定攻击一直以来都是网络安全中不可避免的一个问题,以往该攻击经常出现在SSRF BYPASS(服务器请求伪造绕过)的场景下。但是随着近年来本地网络设备的不断发展,DNS重绑 ...

为什么说减少开发人员和安全团队之间摩擦有助提高软件安全性

Tromzo发布一项调查表明,改善安全团队与开发人员的关系,有助于在提高软件安全性上发挥更大作用。该调查结果基于对403名美国应用程序安全从业者的调查,这些从业者在其开发团队 ...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到...

网安人易失业?这6大能力你达标了吗?

想学网安的老铁们,是不是总有人跟你说这行现在容易失业或者不好就业。

但另一边招聘市场又各种抱怨招不到... 替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告...

替你们查过了,下半年网安国考真的好上岸

还在为“千人坑”的公务员岗位挤破头?悄悄告诉你:网络安全岗才是隐藏的“上岸捷径”!我们扒遍2025年各省考公告... 网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑...

网络安全培训机构哪家好?如何选择网络安全培训机构?

在数字化浪潮席卷全球的当下,网络安全已成为各行业企业发展中不容忽视的关键要素。数据泄露、黑... 618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...

618狂欢购物节,你的钱包和隐私都安全吗?

一年一度的618又来了,知道你们荷包不是很鼓,但是也架不住各个app广告的狂轰滥炸,看到“超级低价”四个字也会忍...